Comprendre le Fonctionnement d'une Zone Démilitarisée (DMZ)

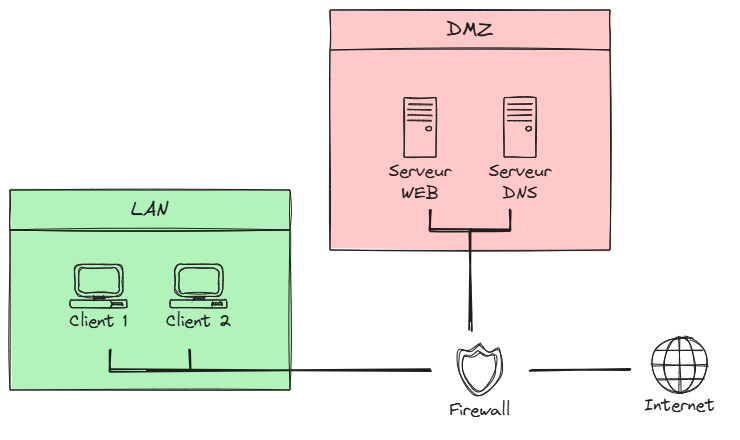

Une zone démilitarisée (DMZ) est un concept essentiel dans le domaine de la sécurité des réseaux informatiques. Elle agit comme un segment de réseau physique ou logique qui sépare un réseau local (LAN) d'un réseau non fiable, généralement Internet. L'objectif principal d'une DMZ est d'ajouter une couche supplémentaire de sécurité à un réseau interne d'une organisation en limitant l'accès à des données et services sensibles.

Fonctionnement d'une DMZ

Architecture de base

Une DMZ est généralement située entre deux pare-feux. Le premier pare-feu est placé entre Internet et la DMZ, tandis que le second est situé entre la DMZ et le réseau interne. Cette configuration permet de contrôler le trafic entrant et sortant de la DMZ.

-

Pare-feu externe : Ce pare-feu régule le trafic entre Internet et la DMZ. Il est configuré pour permettre l'accès à certains services situés dans la DMZ, comme les serveurs web, les serveurs de messagerie, etc.

-

Pare-feu interne : Ce pare-feu contrôle le trafic entre la DMZ et le réseau interne. Il est généralement plus restrictif et ne permet que des communications spécifiques et sécurisées entre la DMZ et le réseau interne.

Services situés dans une DMZ

Les services qui sont souvent placés dans une DMZ incluent :

- Serveurs Web : Pour héberger des sites web accessibles au public.

- Serveurs de messagerie : Pour gérer les emails entrants et sortants.

- Serveurs DNS : Pour la résolution de noms de domaine.

- Serveurs FTP : Pour le transfert de fichiers.

Ces services sont exposés à Internet et donc plus vulnérables aux attaques. En les plaçant dans une DMZ, on limite les risques pour le réseau interne.

Avantages d'une DMZ

-

Sécurité accrue : En isolant les services accessibles au public dans une DMZ, on réduit les risques d'intrusion dans le réseau interne.

-

Contrôle du trafic : Les pare-feux permettent de contrôler et de surveiller le trafic entrant et sortant, ce qui aide à détecter et à prévenir les attaques.

-

Protection des données sensibles : Les données et services critiques sont protégés derrière un deuxième pare-feu, ce qui ajoute une couche supplémentaire de sécurité.

Configuration et bonnes pratiques

-

Segmentation du réseau : Il est important de bien segmenter le réseau pour isoler les différents services et limiter les mouvements latéraux en cas de compromission.

-

Mises à jour régulières : Les systèmes et applications situés dans la DMZ doivent être régulièrement mis à jour pour corriger les vulnérabilités connues.

-

Surveillance et journalisation : Mettre en place des systèmes de surveillance et de journalisation pour détecter les activités suspectes et répondre rapidement aux incidents.

-

Politiques de sécurité strictes : Appliquer des politiques de sécurité strictes pour le trafic entrant et sortant, et limiter les accès aux seuls services nécessaires.

Conclusion

Une DMZ est un élément crucial pour la sécurité des réseaux informatiques. Elle permet de protéger les réseaux internes tout en offrant des services accessibles au public. En suivant les bonnes pratiques de configuration et de gestion, une DMZ peut grandement améliorer la posture de sécurité d'une organisation.

Aucun commentaire à afficher

Aucun commentaire à afficher